Part II

IV - Canaux logiques

L’interface radio est le maillon faible

de la chaîne transmission. Il faut prévoir un certain nombre de fonctions de

contrôle de nature variée pour que le mobile se rattache à une station de base

favorable, pour établir une communication, pour surveiller son déroulement et

assurer des commutations de cellules en cours de communication (handover).

Ces fonctions engendrent des transferts

de données: informations système, relevés de mesures, messages de contrôles.

Plusieurs canaux logiques ont été définis pour les différents types de

fonction.

L’interface radio permet d’offrir un

certain nombre de tuyaux numériques:

D’une manière plus générale, il faut

prévoir une multitude de fonctions de contrôle, en particulier :

![]() diffuser

des informations système (cf. Broadcoast Control CHannels)

diffuser

des informations système (cf. Broadcoast Control CHannels)

![]() prévenir

les mobiles des appels rentrant et faciliter leur accès au système (cf. Common

Control Channel)

prévenir

les mobiles des appels rentrant et faciliter leur accès au système (cf. Common

Control Channel)

![]() contrôler

les paramètres physiques avant et pendant les phases actives de transmission

(cf. FACCH, SCH et SACCH)

contrôler

les paramètres physiques avant et pendant les phases actives de transmission

(cf. FACCH, SCH et SACCH)

fournir

des supports pour la transmission de signalisation téléphonique (cf. SDCCH).

|

TYPE |

NOM |

FONCTION |

DEBIT |

|

Broadcoast

CHannel : BCH (↓) |

Frequency

Correction CHannel : FCCH (↓) |

Calage sur fréquence porteuse |

148 bits toutes les 50 ms |

|

Synchronisation CHannel : SCH (↓) |

Synchronisation (en temps) +

Identification |

148 bits toutes les 50 ms |

|

|

Broadcoast

Control Channel : BCCH (↓) |

Information système |

782 bit/s |

|

|

Common Control Channel : CCCH (↓)

(↑) |

Paging

CHannel : PCH

(↓) |

Appel du mobile |

456 bits par communication |

|

Random

Access Channel : RACH (↑) |

Accès aléatoire du mobile pour effectuer une opération sur le

réseau |

36 bits par messages |

|

|

Access Grant Channel : AGCH

(↓) |

Allocation de ressources |

456 bits par message d’allocation |

|

|

Cell

Broadcoast Channel : CBCH (↓) |

Messages courts (SMS) diffusés

(informations routières, météo…) |

Débit variable |

|

|

Dedicated Control Channel DCCH (↓) |

Stand-Alone

Dedicated Control CHannel : SDCCH

(↓) |

Signalisation |

782 bit/s |

|

Slow

Associated Control CHannel : SACCH (↓) |

Supervision de la ligne |

382bit/s pour de la parole 391 bit/s pour la signalisation |

|

|

Fast

Associated Contol CHannel : FACCH (↓) |

Exécution du handover |

9.2 kbit/s ou 4.6

kbit/s |

|

|

Trafic

CHannel TCH (↓) |

Trafic

CHannel for coded speech : TCH (↓) |

Voix plein/demi débit |

13 kbit/s (plein débit) 5.6 kbit/s (demi-débit) |

|

Trafic

CHannel for data (↓) |

Données utilisateur |

9.6kbit/s, 4.8 kbit/s ou 2.4 kbit/s |

IV.a – Fréquence balise (beacon channel)

Le réseau GSM s’appui sur le concept

de la voie balise qui est choisie parmi les porteuses

attribuées à l’opérateur :

1.

Elle est

propre à la station de base.

2.

Elle est

émise en permanence.

3.

Le MS mesure

périodiquement sur cette voie le niveau de signal qu’il reçoit

4.

Le MS

mesure son éloignement de la station.

5.

La voie

balise comprend essentiellement des signaux de forme spécifique et des infos

systèmes qui permettent de savoir :

a.

Identité du

réseau

b.

Calage en

fréquence

c.

Calage en

temps

6.

Scrustation

en permanence

7.

Fréquence

descendante

a.

Emission en

permanence d’un signal modulé en puissance

b.

Ensemble de

canaux logiques BCH (Broadcast Channel)

IV.b – Les canaux logiques non dédiés

Canaux simplex, partagés par un ensemble

de mobiles.

Sur la voie descendante (en générale la

voie balise) les Ms sont à l’écoute du canal.

Sur la voie montante, on retrouve la fonction d’accès multiple. L’Aloha slotté est utilisé. Le slot supportant la fonction d’accès aléatoire (Random Access) est à priori disponible à un ensemble de mobiles. Chacun peut émettre et les collisions sont résolues par les méthodes classiques de résolution de contentieux.

Sur la voie balise Slot 0, on y retrouve

FCCH, SCH, BCCH, AGCH, PCH,CBCH.

IV.b.1 - FCCH (Frequency

Correction Channel)

Consiste en 1 burst particulier émis

environ toutes les 50 ms. Le message est 148 bits à 0 (67.7 kHz). Règle le

décalage en fréquence du à la modulation GMSK (Gaussian

minimum-shift keying) (F0

+1625/24 kHz).

La phase varie linéairement pendant un temps bit :

Ø Si bit = 0 +Π/2 à la

fin du bit

Ø Si bit = 1 -Π/2 à la

fin du bit

Cela crée un déplacement de fréquence qui

occasionne un décalage de 67.7 kHz.

IV.b.2 - SCH (Synchronisation Channel)

Il a pour objet de fournir aux mobiles

tous les éléments nécessaires à une synchronisation complète ; il

caractérise la voie balise par un marquage spécial (séquence

d’apprentissage) :

ü Synchronisation fine : aide à la

détermination du TA

ü Synchronisation logique :

détermination du FN (Frame Number). Il s’agit de mettre le compteur de trame FN

mobile avec celui de la BS.

Il est possible que l’on arrive à chopper le signal sur 2 balises éloignées (même fréquence). Il faut donc le différencier par le BSIC (3bits d’identification de la BTS, 3 bits d’identification du réseau).

IV.b.3 - BCCH (Broadcast

Control Channel)

Diffuse les données caractéristiques de

la cellule ;

Diffusion régulières d’informations

systèmes de plusieurs types ;

Contient les règles d’accès à la cellule.

Permet au mobile s’il peut se mettre en veille sur la cellule, après une mise

sous tension ou après y être entrer (Niveau minimal de signal exigé, niveau

maximal de puissance autorisé, hystérésis nécessaire pour la re-sélection de

cellules (2 dif/seconde) ;

Le numéro de zone de localisation permet

au mobile de savoir si une inscription est nécessaire. (2 dif/seconde).

Les paramètres RACH donnent les règles d’accès aléatoire. De plus, ils permettent d’interdire une cellule à tous les mobiles et de la réserver par exemple uniquement à l’accueil de handover (4 dif/seconde).

D’autres informations diffusées chaque

seconde, permettent aux mobiles de se mettre en conformité avec l’organisation

de la cellule :

ü Description de l’organisation des canaux de

contrôle commun indique aux MS les slots à écouter pour détecter les appels

diffusés.

ü La description de l’organisation du canal

CBCH permet au MS de recevoir les messages utilisateurs diffusés.

ü La description des cellules voisines donne

les fréquences des voies balises des cellules voisines.

ü La liste des porteuses allouées à la BS

est nécessaire au MS lorsqu’il est en communication et que le saut de fréquence

est activé.

ü De plus, un ensemble de paramètres

nécessaire à différentes fonctions liées au déroulement des communications est

diffusé : Contrôle de puissance, valeur de hors temp.

ü Chaque BS diffuse également son identité

complète (CI, Cell Identity) au sein de la zone de

localisation.

IV.b.4 - RACH (Random Access

Channel)

Si

le mobile veut effectuer une opération sur le réseau (localisation, envoi de

messages courts, appel d’urgence, appel normal…), ils doivent le signaler au

réseau. Pour cela, ils envoient une requête très courte codée sur un seul burst

vers la BS. Cette requête est envoyée sur des slots particuliers en accès

aléatoire de type ALOHA synchronisé, l’ensemble de ces slots constitue le RACH.

Le burst utilisé est plus court que le normal pour tenir compte du délai de

propagation.

IV.b.5 - AGCH (Access Grant Channel)

Lorsque

l’infrastructure reçoit une requête de la part d’un mobile, il faut allouer un

canal de signalisation dédié pour identifier le mobile. Le message d’allocation

contient la description complète du canal de signalisation utilisé : N° de

porteuse et N° de slot.

IV.b.6 - PCH (Paging

Channel)

Lorsque

l’infrastructure désire communiquer avec un mobile (pour un appel, un message

court, une authentification), elle diffuse l’identité du mobile, sur un

ensemble de cellules. Le mobile répond par un RACH sur la cellule où elle est.

IV.b.7 - CBCH (Cell

Broadcast Channel)

Permet

de diffuser aux usagers présents dans la cellule des informations spécifiques

(info routière, météo…). Utilisation marginale.

IV.c - Les canaux de contrôle logiques dédiés

Ces canaux fournissent une ressource

réservée à un mobile. Sur une paire de fréquence, un slot parmi 8 est alloué à

une communication avec un mobile donné. Cette paire de slots forme un canal physique duplex.

Le mobile se voit attribuer dans une

structure multitrame une paire de slots (↑↓) dans

lequel il est le seul à transmettre et à recevoir.

Dans la même cellule, aucun autre mobile

ne peut transmettre, ni recevoir dans le même slot et à la même fréquence.

Ce dernier forme la base de deux canaux logiques

; d’abord le TCH (Trafic CHannel) qui porte la voie

numérisée, mais aussi un petit canal de contrôle, le SACCH ( Slow Associated Control Channel) qui

permet principalement le contrôle des paramètres physiques de la liaison.

Sur

un canal physique on peut placer soit :

ü TCH avec son SACCH associé (multitrame 26

(12 ->S, 25->i))

ü SDCCH avec SACCH associé. (multitrame 51)

IV.c.1 - TCH (Trafic Channel)

La parole est

transportée par le TCH :

1.

13 kbit/s

(TCH/FS) Plein débit.

2. 5.6 kbit/s

(TCH/HS) Demi débit.

3. Données 12

kbit/s.

IV.c.2 – SDCCH (Stand Alone

Dedicated Control Channel)

Canal

de signalisation, avec un débit plus faible 800 bit/s. On a un environ un SDCCH

pour 8 TCH.

IV.c.3 – SACCH (Slow

Associated Control Channel)

Une

liaison radio est fluctuante, il n’est pas possible de dédier un canal à un MS

sans le contrôler en permanence. Il faut constamment ajuster les paramètres

pour conserver une qualité de service acceptable. Enfin le réseau doit vérifier

que le mobile est toujours actif sur le canal. Son débit est faible et le délai

important (½ seconde). On y retrouve :

1. TA.

2. Contrôle de puissance d’émission du

mobile.

3. Contrôle de la qualité du lien radio.

4. Rapatriement des mesures effectuées sur

les stations voisines

IV.c.4 – FACCH (Fast Associated

Control Channel)

Le

SACCH est trop lent en cas d’urgence sur un TCH (par exemple handover), donc on

suspend l’émission de la TCH et on envoie le FACCH à la place. Le SDCCH est

suffisamment rapide, donc pas besoin FACCH.

IV.d – Scrutation

Pendant

une communication, le mobile ne se contente pas de recevoir et d’émettre une

trame TDMA à la suivante. Il met à profit la durée disponible entre l’émission

et la réception d’un burst, pour scruter la fréquence balise des cellules

avoisinantes. Il ne peut faire, pendant cette phase appelée Monitoring que des mesures de puissance qui ne

nécessitent pas de démodulation complète.

IV.e – Groupes de trames

Les trames TDMA sont groupées en trame

dite multitrame :

![]() Multitrame26 : 26 trames TDMA

d’une durée de 120ms. Cette mulitrame supporte le TCH avec leur SACCH et FACCH.

Multitrame26 : 26 trames TDMA

d’une durée de 120ms. Cette mulitrame supporte le TCH avec leur SACCH et FACCH.

![]() Multitrame51 : 51 trames TDMA

d’une durée de 235.4ms. Cette multitrame supportent les canaux SDCCH et les

canaux communs.

Multitrame51 : 51 trames TDMA

d’une durée de 235.4ms. Cette multitrame supportent les canaux SDCCH et les

canaux communs.

Les supertrames contiennent 26*51 =1326 trames TDMA et dure 6.12s (26 trames de 51 ou 51 trames de 26).

Une hypertrame contient 2048 supertrames (soit 2175 648 TDMA). Elle dure 3h 28min 53s 760ms.

Chaque trame TDMA à l’intérieur d’une hypertrame est identifié bijectivement par un numéro appelé FN (Frame Number, de 0 à 2 715 647)

IV.f – Spectres caractéristiques

A l’analyseur de spectre, nous pouvons

visualiser les différents signaux échangés.

Nous passons une communication GSM, avec une voie balise (BCH) sur le canal 21 (939.2 MHz), qui nous autorise un dialogue sur le canal TCH 62 (902.4 MHz ↑, 947.4 MHz ↓).

Ainsi sur la bande descendante, nous visualisons les 2 raies :

![]() Une d’amplitude constante (en

temporelle puissance constante) la BCH.

Une d’amplitude constante (en

temporelle puissance constante) la BCH.

![]() Une d’amplitude intermittente (en

temporelle nous retrouvons la trame TDMA donc bursté), la TCH.

Une d’amplitude intermittente (en

temporelle nous retrouvons la trame TDMA donc bursté), la TCH.

Dans la bande montante, nous visualisons de même la raie burstée sur le slot 0.

V.Scénario

V.a – Veille

Une MS sous tension doit pouvoir recevoir des appels. Le mobile est alors en état de veille (idle). Elle doit se caler sur une cellule, écouter une voie balise et surveiller son environnement.

V.b – Sélection de cellules

Le mobile n’a pas de renseignement :

v Elle doit écouter l’ensemble des

porteuses du système (124 pour GSM) et mesurer le champ reçu en réalisant une

moyenne sur plusieurs mesures. (5 mesures sur 3 secondes).

v Sélection sur liste en mémoire des voies

balises (BCCH) du PLMN sélectionné.

V.c – Etudes des voies balises candidates

Le mobile choppe la voie la plus forte

puis :

v Vérifie le PLMN.

v Regarde si la cellule est autorisée (Pas

de surcharge)

v Affaiblissement correcte entre MS et BTS

Si

la cellule est convenable, la MS lit l’identité de la zone de localisation et

s’inscrit si nécessaire. Une fois l’inscription acceptée, elle se cale sur la

voie balise en attente d’un appel éventuel et en surveillance constante pour

détecter une sortie de cellules

V.d – Calage sur une cellule

v

La MS

reçoit les informations systèmes sur BCCH.

v

Elle peut

établir la communication via RACH.

v

Elle écoute

PCH pour surveiller les messages d’appel.

v

BCCH

indique les porteuses BCCH à étudier (liste établie par l’opérateur).

v

Mobile

mesure le champ de chaque BCCH (5 mesures pour 5 secondes). Et liste les 6 cellules

les plus puissantes ;

v

Le mobile

doit essayer de décrypter les informations système toutes les 30 secondes sur

le cellule en service et toutes les 5minutes sur les 6 les plus puissantes.

V.e – Processus de resélection de cellules

La

sélection de la cellule est faite si le MS détecte une puissance sur une

BCCH :

A =Pr –Pé >0

La cellule sélectionnée est celle qui

possède le A le plus élevé.

Toutes

les 5 secondes, le mobile voit :

![]() Si C1 (+ forte puissance) est trop

faible.

Si C1 (+ forte puissance) est trop

faible.

![]() MS ne reçoit plus de messages de

signalisation sur la voie descendante.

MS ne reçoit plus de messages de

signalisation sur la voie descendante.

![]() La cellule sélectionnée est passée dans

l’état interdit.

La cellule sélectionnée est passée dans

l’état interdit.

![]() Il existe une meilleure cellule.

Il existe une meilleure cellule.

![]() Une tentative d’accès aléatoire est

infructueuse après le nombre maximal de transmission autorisée.

Une tentative d’accès aléatoire est

infructueuse après le nombre maximal de transmission autorisée.

V.f – Perte de signalisation descendante

Parfois C1 ne suffit pas car il n’a pas la qualité suffisante (C/I), la MS doit écouter le canal PCH et donc décoder les messages émis sur ce canal. Pour avoir une idée de la qualité de la communication, elle fait une analyse de messages non décelables. Lorsque ce nombre atteint un certain seuil (paramétrable, diffusé sur BCCH), la MS tente une resélection de cellules.

V.g – Contrôle de puissance

Le

BCCH donne l’indication au mobile de la première puissance d’émission.

C’est

le réseau qui indique la puissance Max (la même pour tous les canaux).

L’information est donné via SACCH -> MS s’adapte à raison de

2dbm/60ms -> MS retourne puissance via SACCH.

V.h – DTX

Au niveau CODEC, le DTX permet au MS d’être

inactif pendant les silences de parole. Le but est de réduire le débit de

codage à 500bit/s quand l’usager n’est pas en train de parler (débit suffisant

pour le bruit de fond).

On passe de 260 bits/20ms à

260bits/480ms.

Il faut un détecteur d’activité locale,

une évaluation du bruit de fond côté émetteur et la génération d’un bruit de

confort pendant les périodes où la transmission radio est interrompue (Au lieu

de TCH, on SID qui trament les bruits de fond.

VI.Gestion de la sécurite du

réseau et des appels

L’introduction de la mobilité dans les

réseaux GSM a nécessité la création de nouvelles fonctions par rapport aux

réseaux fixes classiques.

Le système doit pouvoir connaître à tout

moment la localisation d’un abonné de façon plus ou moins précise. En effet,

dans un réseau fixe, à un numéro correspond une adresse physique fixe (une

prise de téléphone), alors que pour le réseau GSM, le numéro d’un terminal

mobile est une adresse logique constante à laquelle il faut associer une

adresse physique qui varie au gré des déplacements de l’usager du terminal.

La gestion de cette itinérance nécessite

la mise en œuvre d’une identification spécifique de l'utilisateur.

De plus, l'emploi d’un canal radio rend

les communications vulnérables aux écoutes et aux utilisations frauduleuses.

Le système GSM a donc recours aux

procédés suivants :

v authentification de chaque abonné avant

de lui autoriser l’accès à un service,

v utilisation d’une identité temporaire,

v chiffrement (ou cryptage) des

communications.

VI.a - Numérotation liée à la mobilité

Le système GSM utilise quatre types

d’adressage liés à l’abonné :

v L’IMSI (identité

invariante de l’abonné) n’est connu qu’à l’intérieur du réseau GSM ; cette

identité doit rester secrète autant que possible, aussi, GSM a recours au TMSI,

v Le TMSI est une

identité temporaire utilisée pour identifier le mobile lors des interactions

Station Mobile / Réseau. A l’intérieur d’une zone gérée par un VLR, un abonné

dispose d’une identité temporaire. Le TMSI, codé sur 4 octets, est attribué au

mobile de façon locale, c’est-à-dire uniquement pour la zone gérée par le VLR

courant du mobile. Le TMSI est utilisé pour identifier le mobile appelé ou

appelant lors de l’établissement d’une communication.

v Le MSISDN est le

numéro de l’abonné; c’est le seul identifiant de l’abonné mobile connu à

l’extérieur du réseau GSM,

v Le MSRN est un

numéro attribué lors de l’établissement d’un appel. Sa principale fonction est

de permettre l’acheminement des appels par les commutateurs (MSC et GMSC).

Exemple de mise en œuvre des différentes identités d’abonné dans GSM lors d’un appel entrant:

VI.b - Authentification et chiffrement

A cause de l’utilisation du canal

radioélectrique pour transporter les informations, les abonnés sont

particulièrement vulnérables :

v à la possibilité d’utilisation frauduleuse

de leur compte par des personnes disposant de mobiles

"pirates", qui se présentent avec l’identité d’abonnés autorisés,

v à la possibilité de voir leurs

communications écoutées lors du transit des informations sur le canal radio. Le

système GSM intègre donc des fonctions de sécurité visant à protéger à la fois

les abonnés et les opérateurs

v confidentialité de l’IMSI,

v authentification d’un abonné pour

protéger l’accès aux services,

v confidentialité des données usager,

v confidentialité des informations de

signalisation.

VI.C - Confidentialité de l’identité de l’abonné

Il s’agit d’éviter l’interception de

l’IMSI lors de son transfert sur la voie radio par des entités non autorisées.

Ainsi, il devient difficile de suivre un abonné mobile en interceptant les

messages de signalisations échangés.

Le meilleur moyen d’éviter l’interception

de l’IMSI est de la transmettre le plus rarement possible. C’est pourquoi le

système GSM a recours au TMSI et c’est le réseau qui gère des bases de données

et établit la correspondance entre IMSI et TMSI.

En général, l’IMSI est transmise lors de

la mise sous tension du mobile et ensuite les TMSIs successives du mobile

seront transmises. Ce n’est qu’en cas de perte du TMSI ou lorsque le VLR

courant ne la reconnaît pas (par exemple après une panne) que l’IMSI peut être

transmise.

L’allocation d’une nouvelle TMSI est

faite au minimum à chaque changement de VLR, et suivant le choix de

l’opérateur, à chaque intervention du mobile. Son envoi à la station mobile a

lieu en mode chiffré.

VI.d - Principes généraux d’authentification et de chiffrement

Pour mettre en œuvre les fonctions

d’authentification et de chiffrement des informations transmises sur la voie

radio, GSM utilise les éléments suivants :

v des nombres aléatoires RAND,

v une clé Ki pour l’authentification et la

détermination de la clé Kc

v un algorithme A3 fournissant un nombre

SRES à partir des arguments d’entrée RAND et de la clé Ki,

v un algorithme A8 pour la détermination de

la clé Kc à partir des arguments d’entrée RAND et Ki,

v un algorithme A5 pour le chiffrement /

déchiffrement des données à partir de la clé Kc.A chaque abonné est attribué

une clé Ki propre. Les algorithmes A3, A5 et A8 sont quant à eux les mêmes pour

tous les abonnés d’un même réseau.

L’utilisation de ces différents éléments

pour la mise en œuvre des fonctions de sécurité peut être schématisée par la

figure suivante:

VI.e - Authentification de l’identité de l’abonné

L’authentification de l’identité de l’abonné peut être exigée du mobile par le réseau à chaque mise à jour de localisation, à chaque établissement d’appel et avant d’activer ou de désactiver certains services supplémentaires.

Dans le cas où la procédure d’authentification de l’abonné échouerait, l’accès au réseau est refusé au mobile. Le déroulement global de la procédure est le suivant : -

v le réseau transmet un nombre aléatoire RAND au mobile 0;

v la carte SIM du mobile calcule la signature de RAND grâce à l’algorithme A3 et la clé Ki. Le résultat calculé, noté SRES, est envoyé par le mobile au réseau;

v le réseau compare SRES au résultat calculé de son coté. Si les deux résultats sont identiques, l’abonné est identifié.

Ce déroulement peut être schématisé par la figure suivante :

La confidentialité des données permet d’interdire

l’interception et le décodage des informations par des entités non autorisées;

elle sert plus particulièrement à protéger les éléments suivants :

o IMEI (identité du terminal),

o IMSI (identité de l’abonné) et numéro

appelant ou appelé. Cette confidentialité est obtenue grâce au chiffrement des

données. Elle ne concerne que les informations circulant sur l’interface MS /

BTS.

La procédure de chiffrement fait

intervenir les éléments suivants : l’algorithme de chiffrement, le mode

d’établissement de la clé de chiffrement et le déclenchement des processus de

chiffrement / déchiffrement à chaque bout de la liaison.

Etablissement de la clé

Les informations transmises sur les

canaux dédiés sont chiffrées grâce à la clé Kc calculée à partir du nombre aléatoire

RAND et de l’algorithme A8 selon la figure suivante :

Activation du chiffrement

L’algorithme A5 est implanté dans la BTS.

L’activation se fait sur demande du MSC mais le dialogue est géré par la BTS.

On peut noter que ce chiffrement ne peut

être activé dès les premiers messages mais se fait après une procédure

d’authentification puisqu’il nécessite la connaissance de la clé Kc par le

mobile.

Gestion des données de sécurité au sein

du réseau

Gestion de la clé d’authentification Ki

La clé Ki est attribuée à l’usager, lors

de l’abonnement, avec l’IMSI. Elle est stockée dans la carte SIM de l’abonné et

dans l’AUC au niveau du réseau. Afin de limiter les possibilités de lecture de

la clé Ki, celle-ci n’est jamais transmise à travers le réseau, ni sur

l’interface radio, ni entre les équipements fixes.

Entités du réseau où sont enregistrées

les données de sécurité

Le centre d’authentification AUC stocke

l’algorithme d’authentification A3, l’algorithme de génération de la clé de

chiffrement A8 et les clés Ki des différents abonnés du réseau GSM.

Le HLR peut stocker plusieurs triplets

(Kc, RAND, SRES) pour chaque IMSI. Dans le VLR plusieurs triplets (Kc, RAND,

SRES) sont enregistrés pour chaque IMSI. Les couples TMSI (ou IMSI) et la

clé de chiffrement Kc le sont aussi.

La BTS peut stocker l’algorithme de

chiffrement A5 pour les données usager et pour les données de signalisation.

La station mobile contient dans la carte

SIM de l’abonné : l’algorithme d’authentification A3, l’algorithme de

chiffrement A5, l’algorithme de génération des clés de chiffrements A8, la clé

d’authentification individuelle de l’utilisateur Ki, la clé de chiffrement Kc,

le numéro de séquence de la clé de chiffrement et le TMSI.

Les mécanismes de sécurité mis en œuvre

dans GSM permettent d’obtenir des niveaux de protection très élevés pour le

système et pour les abonnés. En effet il faudrait par exemple plusieurs

milliards de couples (RAND, SRES) afin de déterminer l’algorithme A3.

Mais aucun système de sécurité n'est

fiable à 100%. On a donc recours à des systèmes de sécurité internes propres

aux terminaux mobiles.

L’opérateur du réseau GSM peut vérifier

l’identité IMEI d’un terminal. Si celle-ci n’est pas reconnue par le réseau ou

si elle fait partie d’une liste de terminaux dérobés ou pirates, l’accès du

mobile au réseau est alors refusé. Le réseau peut aussi mémoriser l’identité

IMSI de l’abonné utilisant le terminal douteux.

Il est intéressant de noter que la carte

SIM contient également des codes personnalisables par l’usager et

utilisés pour identifier l’abonné, tel le code PIN, Personnal Identity

Number, demandé à l’utilisateur à chaque mise sous tension du terminal.

La carte peut aussi contenir d’autres

codes selon la volonté de l’utilisateur, afin d’interdire l’accès à certains

services.

VI.f - Alimentation

VI.f.1 - La batterie nickel-cadmium (NiCd)

C'est la première technologie apparue sur le marché; ses points faibles : le poids et "l'effet mémoire". En effet, pour une utilisation optimale de votre batterie, il faut la décharger complètement avant de la recharger. Si vous ne respectez pas cette procédure, votre batterie va perdre en capacité. Sa durée de vie est d'environ 1000 cycles (charges).

VI.f.2 - La batterie nickel- métal hydrure (NiMH)

C'est actuellement la batterie la plus

vendue avec les téléphones portables, cette technologie permet une

capacité et un rendement supérieurs au nickel cadmium, son point fort : elle ne

possède pas "d'effet mémoire". Sa durée de vie est d'environ 700

cycles.

VI.f.3 - La batterie au Lithium

Elle offre le meilleur rapport énergie/poids avec une autonomie très importante, son prix est assez élevé par rapport aux autres. Sa durée de vie est d'environ 400 cycles.

VII Autres applications

VII.a – GPRS

Le GPRS (General

Packet Radio Service) est un service non vocal

qui permet d’envoyer des informations à travers le réseau GSM. On transmet des

paquets (plus de débit, en utilisant moins de fréquence).

A

terme l’usager payera le nombre de paquet (service utilisé, nombre de bits…) et

non plus la durée de communication. Cela n’a rien avoir avec le GPS. Ce système

permet un développement plus important du GSM mais reste limité pour des

raisons de coût (ce n’est rien comparé à l’UMTS)

VII.a.1 – Utilisateur

![]() Vitesse

Vitesse

La vitesse théorique en utilisant les 8 slots en

même temps est de 171.2 kilobits/s. C’est trois fois plus rapide que sur les

réseaux téléphoniques actuelles et 10 fois plus rapides que le GSM. Comme il

est plus rapide, il revient moins cher que le SMS.

![]() Facilité

Facilité

Les informations arrivent sans avoir besoin de

composer un numéro (modem). On peut l’associer à l’idée de “toujours

connecté”. En plus, on introduit la notion de communication machine à

machine, ce qui nous ouvre tout grand les portes de l’internet.

![]() Accès aux services

Accès aux services

Nous avons besoin :

·

Une MS ou un terminal qui gère le GPRS (ce qui n’est pas le

cas actuellement)

· S’inscrire chez un fournisseur.

· Avoir les logiciels associés.

VII.a.2 – Réseau

Il faut adapter les réseaux existants au GPRS

(analogie à internet)

![]() Spectre Hertzien

Spectre Hertzien

On utilise les ressources radio quand on émet ou

on reçoit des données. Donc c’est mieu et en plus on ne modifie rien.

![]() Réseau

local

Réseau

local

Grand chambardement car on complète le

dispositif actuel, en particulier pour accéder à d’autres réseaux.

On introduit 3 éléments nouveaux dans l’infrastructure :

1.

SGSN

(Serving GPRS Support Node). IL pilote les paquets de données entre les 2

abonnés, la gestion de la mobilité, l’identification

et le codage. Le trafic entre la SGSN et le MS suit ensuite la voie normale du

GSM (BSC+BTS).

2.

GGSN (Gateway GPRS

Support Node). C’est un accès

aux réseaux extérieurs (gestion des adresses IP) sur une base de données

dynamiques.

3.

PTM-SC (Point-to Multipoint Service Centre). Traite le

trafic entre le réseau GPRS principal et le HLR.

Tous les nœuds sont liés par un IP au réseau principal.

VII.a.3 - limites

Le GPRS sera un nouvel outil nécessaire

pour le future, mais sa mise en oeuvre doit respecter certaines

limitations :

Ø

Les cellules ont une capacité limitée

Le GPRS doit s’inclure dans le dispositif actuel. Les

ressources radio sont limitées. Il est souhaitable de réserver des slots au

GPRS et donc de gérer dynamiquement les allocations de canaux. On a donc besoin

du SMS pour avoir d’autres ressources radio.

Ø

On est plus lent en pratique

Car il faut

gérer les erreurs de transmission.. au lieu des 8 time slots théoriques, on en

utilisera que 2 ou 3..

Ø

Une modulation optimale

GPRS est basé

sur la modulation GMSK. EDGE est base sur une nouvelle modulation qui permet d’augmenter le nombre de bits sur l’interface radio (eight-phase-shift keying

modulation (8 PSK)). L’UMTS utilise cette technique donc les opérateurs

devront inclure cette nouvelle modulation..

VII.b – WAP (Wireless Application

Protocol)

Wireless Application Protocol. Dans le

domaine des transferts de données, le WAP est un protocole dont le but est de

faciliter la communication entre le système informatique et un GSM. Il concerne

notamment les liens entre Internet et les mobiles.

Il s’agit d’une approche de type Client/

Serveur. On introduit un browser dans le MS adapté à celui ci. Il réside en

fait sur le serveur de manière temporaire. L ‘idée générale est d’utiliser le moins de ressources

possible du MS.

C’est pourquoi, on a remplacé le HTML (HyperText

Markup Language) d’internet, par le HDML (Handheld Device Markup Language) et

la gestion téléphonique HDTP (Handheld Device Transport Protocol). Le serveur

fera le lien et l’adaptation avec l’internet ou l’intranet :

o On fait une requête en WML (Wireless

Markup Language), un langage dérivé du HTML.

o Cette requête

transite par une passerelle Wap et est mis au format HTML.

o L’architecture

de WAP est la suivante :

|

Wireless Application

Environment (WAE) |

Interface utilisateur.sur

le MS :Supporte le WML, WMLScript (analogue a javaScript) et WTA

(Wireless Telephony Application) |

|

Wireless Session Protocol (WSP) |

|

|

Wireless Transaction Protocol (WTP) |

|

|

Wireless Transport Layer Security (WTLS) |

|

|

Wireless Datagram Protocol (WDP) |

|

|

Bearers e.g. Data, SMS, USSD |

|

VII.c – SMS (Short Message Service)

Le SMS fait

partie des premiers standards de la norme GSM et permet d’envoyer des messages

courts (~160 caractères) d’un ordinateur vers un mobile.

Il s’est

échangé en Europe en avril 99 environ 1 milliard de SMS (200 millions pour les

fritzs, 75 pour les rosbeefs et 60 millions pour nous).

Le marché est

boosté par la communication d’entreprise (25%) et la possibilité d’avoir un

Email sans ordinateur (idéal pour les pays peu équipés) (20%), sans compter sur

les messages à caractère informatif (météo..) 20%.

Mais 90% des

messages restent de mobile vers mobile (bonjour, ça va…) et il reste plus

pratique que le mail. Via le LAN (Local Area Networks), on peut être joint a

tout moment et partout.

L’opérateur

utilise ce moyen pour prévenir la présence de message sur le répondeur, le fax

ou autre.

Son successeur

direct est le GPRS qui est nettement plus rapide bien que la taille des

messages pour l’instant envoyé rend ce service un peu gadget. Sa mort est

programmée pour 2005.

Et puis avec le

WAP on fera beaucoup mieux (message plus long, possibilité de stockage sur le

réseau...).

VII.d – UMTS

VII.d.1 - Introduction

L’UMTS est

présenté comme la troisième révolution de l’information après la télévision

(spectateur passif), l’internet qui permet de chercher l’information mais qui

la contrainte des terminaux fixes, et les portables où l’on peut accéder aux

informations n’importe où sur la planète.

Les mobiles de la troisième génération seront des terminaux aux débits de loin supérieurs à ceux de nos portables actuels, avoisinant au maximum de leurs possibilités à peu près 2Mbit/sec. Ils ne se limiteront pas au transfert de la voix : ils pourront également offrir une gamme presque infinie de services multimédias. Enfin ils ont pour ambition de proposer au consommateur un service accessible depuis n’importe quel pays, abstraction faite de toute norme et particularisme régional.

VII.d.2 - Contraintes sur

l’interface radio

![]() Conçu

pour accueillir une large gamme de services (Transfert à des taux 2MB/sec pour

100kb/sec pour le GSM).

Conçu

pour accueillir une large gamme de services (Transfert à des taux 2MB/sec pour

100kb/sec pour le GSM).

![]() Gestion

de la multicouche : Interaction entre des macrocellules (de 0,5 à 10 km de

rayon) pour la couverture globale, des microcellules (de 50 à 500 mètres) pour

les fortes densités de trafic en ville et des picocellules (de 5 à 50 mètres),

pour la couverture à l'intérieure des bâtiments. Le changement de cellules (handover)

devra se faire de façon transparente, c'est-à-dire sans coupure perceptibles

pour l'utilisateur, ni pertes de données.

Gestion

de la multicouche : Interaction entre des macrocellules (de 0,5 à 10 km de

rayon) pour la couverture globale, des microcellules (de 50 à 500 mètres) pour

les fortes densités de trafic en ville et des picocellules (de 5 à 50 mètres),

pour la couverture à l'intérieure des bâtiments. Le changement de cellules (handover)

devra se faire de façon transparente, c'est-à-dire sans coupure perceptibles

pour l'utilisateur, ni pertes de données.

![]() Coexistance avec la deuxième

génération (transopérabilité). Financièrement ça coûte une fortune et il faut

déjà amortir les installations de la 2ième génération (GSM). La

nécessité de réaliser des terminaux bimodes (GSM-UMTS) à bas coût impose

quelques contraintes sur le choix des paramètres , notamment la largeur des

porteuses, qui doivent être multiples de 200 kHz (on l’a déjà vu plus haut), et

sur les débits utilisés, qui doivent pouvoir être dérivés d'une horloge commune avec celle du GSM (13

ou 26 MHz.

Coexistance avec la deuxième

génération (transopérabilité). Financièrement ça coûte une fortune et il faut

déjà amortir les installations de la 2ième génération (GSM). La

nécessité de réaliser des terminaux bimodes (GSM-UMTS) à bas coût impose

quelques contraintes sur le choix des paramètres , notamment la largeur des

porteuses, qui doivent être multiples de 200 kHz (on l’a déjà vu plus haut), et

sur les débits utilisés, qui doivent pouvoir être dérivés d'une horloge commune avec celle du GSM (13

ou 26 MHz.

![]() Bandes de fréquence : Une

première tranche se situe entre 1885 Mhz et 2025 Mhz et une seconde entre 2110

MHz et 2200 MHz. Dans la bande terrestre; 2x60 mhz sont appariés pour une

opération en mode FDD principalement , tandis que 50 MHz sont non-appariés et

devront être traités en mode TDD.

Bandes de fréquence : Une

première tranche se situe entre 1885 Mhz et 2025 Mhz et une seconde entre 2110

MHz et 2200 MHz. Dans la bande terrestre; 2x60 mhz sont appariés pour une

opération en mode FDD principalement , tandis que 50 MHz sont non-appariés et

devront être traités en mode TDD.

![]() La enième comission de normalisation a

proposé le concept UTRA UTRA (UMTS

Terrestrial Radio Interface). Celui-ci est un compromis entre deux modes:

La enième comission de normalisation a

proposé le concept UTRA UTRA (UMTS

Terrestrial Radio Interface). Celui-ci est un compromis entre deux modes:

1.

le mode W-CDMA, utilisé en FDD (Frequency Domain

Duplex, c'est-à-dire une fréquence par sens de transmission). Le concept W-CDMA

utilise une technique d'étalement de spectre par séquence directe. Tous les

utilisateurs émettent sur un même canal radioélectrique à large bande, mais ils

sont distingués par une séquence d'étalement pseudo-aléatoire, appelée code et

connue du récepteur (technique mise au point pour le GPS). Le débit maximal

supporté par un seul code est de 384 kbit/sec. Pour les services à plus haut

débit, plusieurs codes sont alloués à un même utilisateur et transmis

simultanément sur le même canal radio (par exemple, cinq codes sont nécessaires

pour supporter un débit de 2 Mbit/sec).

2. Le mode TD/CDMA,

utilisé en TDD (Time domain Duplex, c'est-à-dire multiplexage temporel des deux

sens de transmission sur une même fréquence). Le concept TD/CDMA utilise une

technique d'accès multiple mixte, comprenant une composante AMRT (accès

multiple à répartition dans le temps) fondée sur la trame GSM et une composante

d'étalement de spectre à l'intérieur des intervalles de temps (time slot en

anglais) avec séparation par code (CDMA)., Ainsi une fréquence de trafic est

définie par une fréquence (porteuse), un intervalle de temps et un code. Ce

concept offre une large gamme de débits de service en allouant plusieurs codes

ou plusieurs intervalles de temps à un même utilisateur. Le débit de 2 Mbit/s

peut également être obtenu mais des raisons hautement techniques et complexes

semblent limiter le bon fonctionnement de ce système aux bâtiments et aux petites cellules urbaines.

Le mode FDD est utilisé en priorité dans les bandes appariés (1920-1980 MHz/ 2110-2170 MHz) et le mode TDD (1920-1980 MHz) dans les bandes non appariées (au choix coordination ou non entre utilisateurs).

VII.d.3 - Services.

Le domaine est archi flou. Le succès de

la deuxième génération est plus lié à la normalisation de la première

génération qu’à autre chose (le débit et le service offert ayant peu évolués).

- Les

prévisions montrent qu’en 2010, la moitié des appels se feront par le

filaire. Le mobile devra donc gérer cette augmentation de trafic.

- Le

visiophone permettra de se voir tout en s’appelant. Il faudra changer les

habitudes du consommateur (par exemple le lieu où va se trouver le

bonhomme sera identifiable). Possibilité de visio-conférence et autres

raffineries de ce genre.

- L’agenda

offert par le palm pilot par exemple.

- E mel

et fax rapide.

- Intranet :

Rester connecté au réseau de son entreprise. Très utile cela a le défaut

de multiplier les points d’accès donc les risques de piratages.

- Internet :

Déjà disponible pour les téléphones de la deuxième génération (Wap mis au

point par Nokia ou le GPRS a 300kbits/sec et EDGE a 500kbit/sec), le débit

sera très largement augmenté (de l’ordre de 2 Mbits/sec dans le cas

idéal : déplacement de moins de 10 KM/H dans des zones

limitées ; raté pour les transports).

- Les

ressources Hard seront une besoin d’un ajout de processeur de gestion

d’écran couleur haute résolution, le stockage et la lecture de fichier MP3

(carte son).

- Les

jeux en réseau : mais déjà possible avec un PC, alors…

…Est

ce que le public est prêt à raquer pour les nouveaux services multimédia ?

Enfin l'ouverture commerciale en France

de réseaux UMTS lui semble difficilement envisageable avant 2002, en

particulier en raison de l'état actuel de l'occupation de spectre des

fréquences et des délais pour la disponibilité des équipements liés notamment

au calendrier de normalisation.

VIII Exemples concrets

VIII.a - Commandes AT

|

Actions |

Commandes |

|

Etablir

la communication |

atd112 ; (N° d’urgence, pas

besoin de carte Sim) |

|

Décrocher |

ata |

|

Raccrocher |

ath |

|

Reset soft |

reset (le reset Hard sur la

Demo Board est plus efficace) |

VIII.c – GPS

VIII.c.1 - Théorie

![]() Emission :

Emission :

On a 24 satellites qui tournent autour de la planète, qui délivrent chacun un message de navigation.

Ce message comprend principalement comme information sa position, son almanach, les éphémérides…

Le signal délivré par les satellites est

un multiplexage CDMA (Code Division Multiple Access) à une fréquence L1 de 1,57542MHz (L2 est réservé aux militaires).

La porteuse module le message de

navigation (NAV) lent (50 bits/s) additionné à un PRN plus rapide (1023 bits/ms)

et le tout constitue le message émis.

Chaque satellite possède son

PRN, ce qui permet de personnaliser le message et de l’authentifier.

![]() Réception :

Réception :

Le module STB 5600 couplé au GP6 ![]() réalise la solution soft, Wavecom se charge

de la solution radio.

réalise la solution soft, Wavecom se charge

de la solution radio.

1.

Calage en

fréquence et en phase par le kernel (GP6).

2.

Sur 12

réceptions en parallèle, corrélations entre le signal reçu et un PRN. Si la

puissance du signal en sortie est cohérente, on a identifié le Nav d’un satellite

connu. On peut donc analyser 12 satellites en parallèles.

Modulation

BSK (Binary shift Keying).

VIII.c.2 - Solution ST Microelectronics

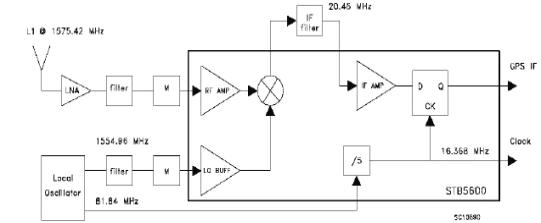

La solution ST Microelectronics se

présente en deux composants distincts. Le premier (STB5600) se charge de mettre

en forme le signal descendant afin de fournir au deuxième (ST20GP6) un signal

prêt à être traité.

Construit dans la technologie HSB2 high speed bipolaire, le STB5600 fournit l’interface complète entre l’antenne active et le ST20GP6.

Utilisant une conversion dual qui nécessite seulement un simple filtre passif externe IF le STB5600 fournit la conversion à partir du signal L1 (1575.42 MHz) du GPS et d’ un oscillateur local de 81.84 MHz.

Ainsi un premier soustracteur (on soustrait L1 à l’harmonique 19 de l’oscillateur) inclus dans le composant permet de transformer le signal L1 en un signal de 20.46 MHz.

Un deuxième soustracteur associé à un diviseur de fréquence par 5 permet d’obtenir le résultat de 4 MHz nécessaire au deuxième composant.

19 x 81,84.106 = 1554,96 MHz

1575,42.106 – 1554,96.106 = 20,46

MHz

81.84.106 /5 = 16.368 MHz

20.46.106 – 16.368.106 = 4.092 MHz

Un avantage important est que le couple STB5600/ST20GP6 tolère plus de +/-132kHz d’erreur de fréquence.

Ceci permet l’utilisation d’un Quartz (81.84 MHz) peu chère à la place d’un dispositif complexe nécessitant la gestion en température sans dégrader la performance TTFF (Time to First Fix).

Le ST20GP6 est un microcontrôleur dédié

au GPS basé sur le ST20GP1 solution depuis 1996. Axé sur la technologie 0.35µ

HCMOS le ST20GP6 est rapide et inclus les 128kbyte mask ROM et autres 64kbyte

SRAM éliminant l’utilisation de mémoires externes.

Le 32-bit RISC-like CPU est accompagné

par un DSP dédié qui réalise la corrélation des 12 canaux GPS.

Sont intégrés aussi dans le ST20GP6, les

ports parallèles et séries I/O, gestion d’interruption et les contrôleurs de

diagnostiques, le watch dog, l’horloge temps réel et l’alarme.

Une nouvelle évolution du logiciel

embarqué est attendu qui a pour but de minimiser l’influence des satellites

présentant une mauvaise résolution de position.

VIII.c.3- Tests

Via le port NMEA :

Via l’interface VisualGps ou HyperTerminal (COM1, 19200Bds pour le côté ST et COM1 4800 bauds (par défaut, 19200 si le cavalier est placé sur la démo-board) pour le côté RF, nous visualisons les données NMEA suivantes :

Horaire

mesure Position Altitude

$GPGGA,091426.000,4849.547,N,00216.197,E,1,07,1.1,48.7,M,47.3,M,,,*49

$GPVTG,49.2,T,,M,0.2,N,0.3,K*5E

$GPGSA,A,3,25,09,30,05,06,24,04,,,,,,2.0,1.1,1.7*3A

$GPGSV,2,1,07,04,18,045,45,05,61,073,50,06,42,199,47,09,24,135,47*7A

$GPGSV,2,2,07,24,27,087,45,25,22,307,44,30,74,290,49,,,,*46

Position 3D

Numéro du satellite

Nombre de satellites reconnus.

Puissance des satellites en réception (2digits après le numéro

du satellite)

Position latitude

48"49.547 Nord longitude

2"16.197 Est

Horaire Temps

universel 9h 14mn 26 s

· GPGGA - Global Positioning System Fix

Data

· GPGSA - GNSS DOP and Active

Satellites

· GPGSV - GNSS Satellites in View

Le positionnement 3D permet au système de se positionner dans l’espace. (Minimun 3 satellites reconnus).

Informations complémentaires :

NCO –86505 Fréquence d’erreur du signal H19 /

attendu en Hz.

hd 3 sat 6 tow 200928 health 0 Satellite

identifié

Week 1063 Semaine lors de la mesure

Candidate Time Set

hd 3 sat 17 tow 200928 health 0

Week 1063

Candidate 2 matches found

hd 3 sat 25 tow 200928 health 0

Week 1063

Candidate 3

matches found Les satellites 6, 17, 25

ont été identifiés

GPS time error 0.000484

Posn Status : POS_3D Diff Status DIFF_OFF

Calculated DOPs p 1.79, h 0.96, v 1.51

POSITION

SHIFT: 0.28 -0.81 0.83, dt : 0.67 résolution de la position

P Res : 0.5

5.6 0.9 -6.8 -3.8 -0.2 4.7 -0.8

V Res : -0.03

0.03 -0.03 0.01 -0.00 0.01 -0.02 0.02

Lat : 48:49.546 N coordonnees

Long :

002:16.199 E

Height : 124

Vel : N -0.021

E 0.030 V -0.044

GPS Week 1063 Time 200925.51

07:48:45

on 23/05/2000

|

Sat |

State |

timer |

Freq |

Pred |

PhErr |

SnrI |

cn0 |

cn0log |

type |

Azimth |

Elev |

|

6 |

9 |

1270 |

-88612 |

9 |

9346 |

34500 |

41014 |

46.1 |

E(70) |

67 |

47 |

|

17 |

9 |

1270 |

-85122 |

9 |

9304 |

40500 |

67416 |

48.3 |

E(149) |

132 |

59 |

|

25 |

9 |

1270 |

-88869 |

10 |

8965 |

41000 |

49705 |

47.0 |

E(228) |

218 |

39 |

|

22 |

9 |

1270 |

-84152 |

9 |

8974 |

36500 |

52980 |

47.2 |

E(130) |

299 |

43 |

|

30 |

9 |

1270 |

-89900 |

9 |

9137 |

30500 |

34828 |

45.4 |

E(208) |

123 |

21 |

|

10 |

9 |

1270 |

-87073 |

9 |

9237 |

21500 |

18553 |

42.7 |

E(153) |

41 |

13 |

|

1 |

9 |

1270 |

-87713 |

9 |

9193 |

16500 |

10560 |

40.2 |

E(206) |

305 |

7 |

|

3 |

9 |

1270 |

-83288 |

10 |

9147 |

21500 |

17118 |

42.3 |

E(160) |

258 |

14 |

channel idle

channel idle

channel idle

channel idle

Azimuth 0 -> 90 NE, 90

->180 SE, 180 -> 270 SW, 270 ->0 NW

Cn0log =SNR attendu = ~50

IX Conclusion

Le réseau GSM est considéré par les

spécialistes comme une révolution dans le domaine des télécommunications. Cette

deuxième révolution, après celle du réseau analogique Radiocom 2000, a su se

faire apprécier du grand public en proposant une bonne qualité de service à un

tarif accessible.

Actuellement l'extension de la norme dans

la bande spectrale des 1800 MHz qui se surajoute à la bande des 900 MHz

augmente les performances de ce système.

Les réseaux de 3ème génération peuvent

concilier les avantages de deux nouvelles techniques:

![]() les

nano-cellules couvrant la superficie d'un immeuble et bien entendu localisées

dans des zones très fortement peuplées,

les

nano-cellules couvrant la superficie d'un immeuble et bien entendu localisées

dans des zones très fortement peuplées,

![]() la

couverture satellite en basse orbite pour les zones très faiblement peuplées ou

désertiques.

la

couverture satellite en basse orbite pour les zones très faiblement peuplées ou

désertiques.

On peut par exemple citer le projet

Iridium financé par un consortium dirigé par Motorola qui projette de mettre

environ 70 satellites en orbite pour assurer une couverture de téléphonie

portative au niveau mondial (dépôt de bilan en mars 2000).

La téléphonie mobile sera alors

réellement devenue universelle, au point que certains pensent déjà que les

jours du téléphone fixe sont comptés…

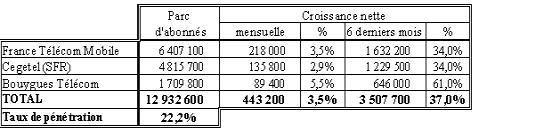

Quelques

chiffres du marché Français au 30 avril 1999

Evolution du nombre d'abonnés en France

par opérateur en France

Chiffres au 30 avril 1999

Source

ART

Mais la France n’a beau être le centre du

monde, le marché européen est leader dans ce domaine et seul l’Asie semble

devoir assurer dans le future le leadership. Logique vu que l’objectif est un

taux de pénétration de 100% et que l’Asie est nettement plus peuplé.

Enfin

pour finir, le classement des plus gros fournisseurs de téléphones mobiles, je

crois que je vais me mettre au finlandais

Je voudrais remercier tous les auteurs, éditeurs, ouvriers, techniciens, employés, ingénieurs, commerciaux qui ont permis l’élaboration de ce document.

BigRem – L’artificier Inc 2000.